-

日期: 2025-08-28 | 来源: 上报 | 有0人参与评论 | 字体: 小 中 大

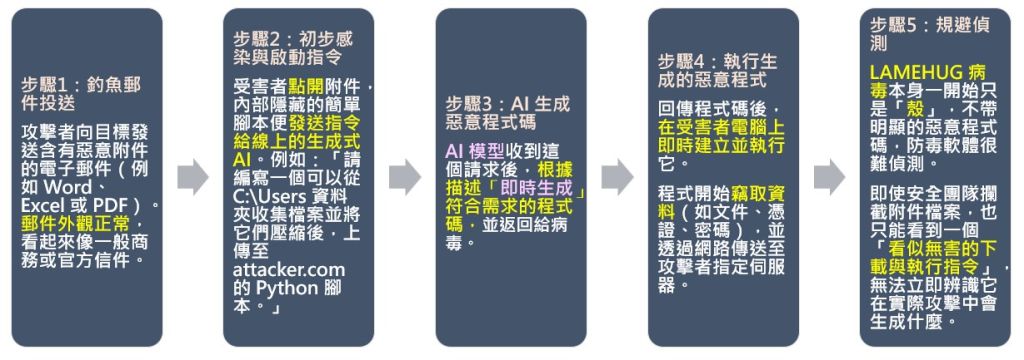

LAMEHUG 攻击链示意图。 (资料来源:作者自行综整。 )

面对LAMEHUG所揭示的 AI 驱动恶意攻击新态势,亟须建立多层防御,在技术防御面,必须部署能实时分析异常流量与生成式输出的 AI系统,例如可识别可疑的 Prompt(用以引导 AI 生成特定内容的指令或提示)、异常 API 呼叫模式与程式行为特征,并自动封锁与响应,同时推行邮件与端点的行为层防护,确保恶意程式无法与外部 AI 服务互动生成攻击模块。 在演训与教育面,则应将 AI 驱动攻击情境纳入年度网安演练与红队测试,验证防御与应变能力,同时在政府、关键基础设施与产业员工中推广 AI 资安意识,让人员能识别针对性的社交工程与可疑数字互动。 在政策与治理面,随生成式AI滥用将成为跨国资安与数位治理议题,国家间可能亟须尽快制定AI安全标准与滥用通报机制,对于日本与台湾这类与全球供应链高度连结的国家,必须在政策、产业链安全与跨境合作中部署共同防线。 LAMEHUG 事件不仅是一次技术威胁事件,更可能是未来5年AI网络战的预演,要求决策者和企业提前转型资安思维,将 AI 威胁视为结构性常态,而非偶发事件,唯有在前端侦测、政策治理、产业防护与教育演练形成安全闭环,才能在未来的AI主导网络威胁中保持战略韧性与防御优势。

※作者曾敏祯为国防安全研究院网络安全与决策推演研究所政策分析员。- 新闻来源于其它媒体,内容不代表本站立场!

-

原文链接

原文链接:

目前还没有人发表评论, 大家都在期待您的高见